Los atacantes detrás de los anuncios estaban abusando de la plataforma publicitaria DoubleClick de Google para mostrarlos a los visitantes de YouTube en países seleccionados como Japón, Francia, Taiwán, Italia y España.

Recientemente se descubrió que YouTube mostraba anuncios que secretamente estaban filtrando las CPU y la electricidad de los visitantes para generar monedas digitales, en especial Monero, en nombre de atacantes anónimos.

La noticia se hizo pública esta semana cuando diversas personas utilizaron las redes sociales para quejarse de que sus programas antivirus detectaban el código de minería de criptomonedas cuando visitaban YouTube. Las advertencias llegaron incluso cuando las personas cambiaron el navegador que estaban usando, y las advertencias parecían estar limitadas a las veces que los usuarios estaban en YouTube.

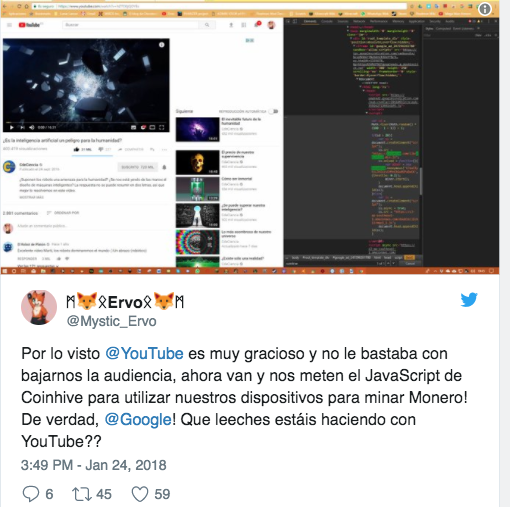

Al respecto, dice @ArungLaksmana en Twitter que ahora cada vez que mira Youtube “mi antivirus siempre bloquea Coinhive porque es un malware”. Y el usuario @diegobetto también se expresó: “Durante la navegación normal en YouTube, en algún momento, el antivirus Avast informó algo que no era bueno. Desde Chrome Inspector, parece que uno de los anuncios está infectado”.

Aquí hay un reclamo en español:

Los investigadores con el proveedor de antivirus Trend Micro dijeron que los anuncios ayudaron a generar un aumento de más del triple en las detecciones de mineros en la web. Añadieron que los atacantes detrás de los anuncios estaban abusando de la plataforma publicitaria DoubleClick de Google para mostrarlos a los visitantes de YouTube en países seleccionados, como Japón, Francia, Taiwán, Italia y España.

Los anuncios contienen JavaScript que mina la moneda digital Monero. En nueve de cada 10 casos, los anuncios utilizaron JavaScript disponible públicamente provisto por Coinhive, un servicio de minería de moneda de cifrado que es controvertido porque permite a los suscriptores obtener ganancias utilizando subrepticiamente las computadoras de otras personas. El 10% restante de los anuncios de YouTube utilizan minería privada JavaScript que salva a los atacantes el recorte del 30% que cobra Coinhive. Ambas secuencias de comandos están programadas para consumir el 80% de la CPU de un visitante, dejando apenas suficientes recursos para que funcione.

“Probablemente YouTube fue un objetivo porque los usuarios suelen estar en el sitio por un período prolongado”, dijo a Ars el investigador de seguridad Troy Mursch. “Este es un objetivo primordial para el malware criptográfico, porque cuanto más tiempo los usuarios están buscando criptomonedas, más dinero se gana”. Mursch dijo que una campaña de septiembre que utilizó el sitio web de Showtime para entregar anuncios de criptomonedas es otro ejemplo de los atacantes que apuntan a un sitio de videos.

Para colmo de males, el código malicioso de JavaScript en al menos algunos casos fue acompañado por gráficos que muestran anuncios de programas antivirus falsos, que estafan a la gente y suelen instalar malware cuando se ejecutan.

El anuncio denunciado aquí salió el pasado martes. Al igual que los anuncios analizados por Trend Micro y publicados en las redes sociales, extrajo monedas de Monero en nombre de alguien con la clave del sitio de Coinhive de “h7axC8ytzLJhIxxvIHMeC0Iw0SPoDwCK”. No es posible saber cuántas monedas ha generado el usuario hasta ahora. Trend Micro dijo que la campaña comenzó el 18 de enero. En un correo electrónico enviado cuando esta publicación estaba en marcha, un representante de Google escribió:

La criptomoneda minera a través de anuncios es una forma relativamente nueva de abuso que infringe nuestras políticas y que hemos estado monitoreando activamente. Hacemos cumplir nuestras políticas a través de un sistema de detección de varias capas en todas nuestras plataformas que actualizamos a medida que surgen nuevas amenazas. En este caso, los anuncios fueron bloqueados en menos de dos horas y los actores maliciosos fueron eliminados rápidamente de nuestras plataformas”.

No está claro a qué se refería el representante cuando dijo que los anuncios se habían bloqueado en menos de dos horas. La evidencia provista por Trend Micro y en las redes sociales mostró que varios avisos que contenían sustancialmente el mismo código JavaScript funcionaron durante una semana. El representante no respondió a las preguntas sobre cuándo comenzaron y terminaron los anuncios abusivos.

Una variedad de programas antivirus ha comenzado a advertir de los scripts de minería de criptomonedas alojados en sitios web que brindan a los usuarios la opción de bloquear la actividad. Si bien la minería de criptomonedas mediante esta técnica es un abuso que agota la electricidad y los recursos informáticos de los visitantes, no hay indicios de que instale ransomware u otros tipos de malware, siempre y cuando las personas no hagan clic en descargas maliciosas.

Fuente: Ars

Traducido por DiarioBitcoin

Imagen principal creada con Canva

ADVERTENCIA: DiarioBitcoin ofrece contenido informativo y educativo sobre diversos temas, incluyendo criptomonedas, IA, tecnología y regulaciones. No brindamos asesoramiento financiero. Las inversiones en criptoactivos son de alto riesgo y pueden no ser adecuadas para todos. Investigue, consulte a un experto y verifique la legislación aplicable antes de invertir. Podría perder todo su capital.

Artículos Relacionados

Bitcoin

Bitcoin

Los ETF Bitcoin se volvieron positivos el día de las tarifas de Trump

Análisis de mercado

Análisis de mercado

Bitcoin en riesgo de perder los USD $80.000 a pesar de agresiva acumulación de ballenas

Análisis de mercado

Análisis de mercado

Liquidaciones en el mercado cripto sobre USD $500 millones tras las tarifas de Trump

Bitcoin

Bitcoin