Un reporte de la firma antivirus ESET reveló que más de 35.000 computadoras en Latinoamérica están infectadas con malware de minería cripto, específicamente Monero (XMR). El 90% se encuentra localizado en Perú.

***

Consultores de la firma de ciberseguridad ESET encontraron una comunidad previamente desconocida de bots para la minería oculta de la criptomoneda Monero. Desde junio de 2019, no menos de 35 mil dispositivos se han infectado del malware en Latinoamérica.

Así lo informó el medio Sunriseread, así como también The Hacker News, Coingape y Cryptopolitan, entre otros.

También dijeron los consultores ESET, que la botnet llamada “Victory Gate” opera en América Latina y que el 90% de los sistemas informáticos contaminados se encuentran en Perú.

Computadoras en Latinoamérica infectadas con malware de minería de Monero

Según el medio de noticias de hacking, The Hacker News, Victory Gate se extendió por América Latina en los primeros días de 2019. También dijo el medio que no es de extrañar que la moneda más frecuente que se extrae en estas computadoras sea justamente una centrada en la privacidad: Monero (XMR). “Las víctimas incluyen organizaciones tanto del sector público como del privado, incluidas las instituciones financieras“, agregó el medio.

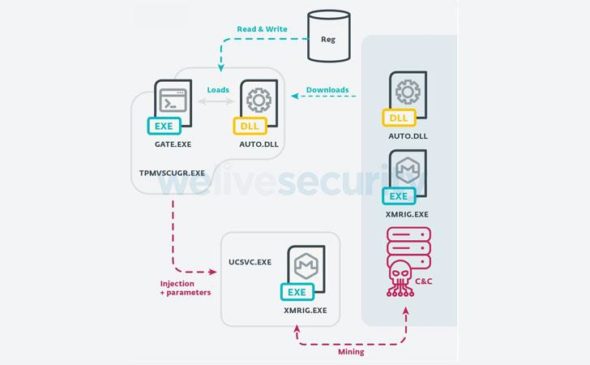

Por su parte, la firma antivirus informó que la minería de XMR es el ejercicio principal de la botnet. También dijo que la minería de criptomonedas se lleva a cabo por el minero XMRig, que hace uso de hasta 90-99% de la energía de la CPU de los sistemas informáticos.

En el último año, e incluso desde 2018, consultores de McAfee ya habían encontrado un aumento en los asaltos de mineros ocultos. Siendo así, se detectó malware de minería de Monero en complementos de WordPress, contenedores Docker e incluso información de audio WAV.

¿Cómo se infectaron los usuarios?

De acuerdo con ESET, el vector principal del asalto fue una infección por dispositivos USB desmontables. La información ejecutable de malware se había enmascarado en medios contaminados como íconos y la escala de la información de suministro.

Según el informe, la mayoría de las víctimas fueron infectadas a través de este tipo de dispositivos extraíbles, los cuales a su vez instalaban una carga maliciosa en el sistema. Una vez instalada, la botnet ofrece diferentes comandos para el nodo. El informe dijo:

Ha estado activo desde al menos mayo 2019 y, desde entonces, se han identificado tres variantes diferentes del módulo inicial, además de aproximadamente 10 cargas útiles secundarias que se descargan de sitios web de alojamiento de archivos.

El reporte también reveló que otras criptomonedas también podrían haber sido extraídas en el proceso. Esto, dado que el atacante pudo emitir comandos a los nodos para descargar y ejecutar nuevas cargas útiles secundarias. Afortunadamente, según dijo ESET, pudo detectar y eliminar una parte del malware de minería cripto de estas computadoras a principios de este mes.

Más de 2.000-3.000 computadoras extraían Monero

Según Coingape, una observación del equipo de ESET confirma que cerca de 2.000-3.000 computadoras estaban minando XMR en segundo plano en promedio diariamente. The Hacker News llevó la cifra incluso hasta las 3.500 unidades conectadas a servidores C2 a diario durante febrero y marzo de este año.

“A partir de los datos recopilados durante nuestras actividades, podemos determinar que hay, en promedio, 2.000 dispositivos de minería durante todo el día”, dijeron los investigadores. “Si estimamos una tasa de hash promedio de 150H / s, podríamos decir que los autores de esta campaña han recolectado al menos 80 Monero (aproximadamente USD $ 6000) solo de esta botnet”, agregaron.

A pesar de los esfuerzos realizados por ESET para eliminar las redes de bots de los equipos, la firma de seguridad cibernética advierte que nuevas infecciones podrían afectar a otros equipos.

Incluso, afirma, se ha instado a los usuarios a permanecer vigilantes, ya que Victory Gate puede reinfectar aquellos equipos que no estaban en un proyecto de ESET denominado “sink holing“.

Artículos relacionados

Foto de cantante Taylor Swift oculta malware de criptominería

Informe asegura que hackers utilizan malware InnfiRAT para vulnerar seguridad de monederos cripto

Red de motores de búsqueda podría convertirse en una red de malware de minería

Fuentes: Coingape, Sunriseread, The Hacker News, Cryptopolitan.

Reporte de Arnaldo Ochoa / DiarioBitcoin.

Imagen de Pixabay

ADVERTENCIA: DiarioBitcoin ofrece contenido informativo y educativo sobre diversos temas, incluyendo criptomonedas, IA, tecnología y regulaciones. No brindamos asesoramiento financiero. Las inversiones en criptoactivos son de alto riesgo y pueden no ser adecuadas para todos. Investigue, consulte a un experto y verifique la legislación aplicable antes de invertir. Podría perder todo su capital.

Artículos Relacionados

Bitcoin

Bitcoin

GameStop recaudó USD $1.500 millones para invertir en Bitcoin

Bitcoin

Bitcoin

American Bitcoin, minera cripto respaldada por los Trump, planea cotizar en bolsa

Análisis de mercado

Análisis de mercado

Bitcoin reclama los USD $85.000 mientras la Casa Blanca confirma tarifas de Trump

Bitcoin

Bitcoin